Коли кожен крок хакера – помилка: Deception у дії

Honeypot vs. Deception: еволюція цифрових пасток у кібербезпеці

Багато хто вважає, що Honeypot та Deception Technology – це одне й те саме. Проте в професійному середовищі це як порівнювати одну мишоловку з повноцінним мінним полем, де кожен крок ворога контролюється.

Розберемося, у чому різниця та що обрати для вашого бізнесу.

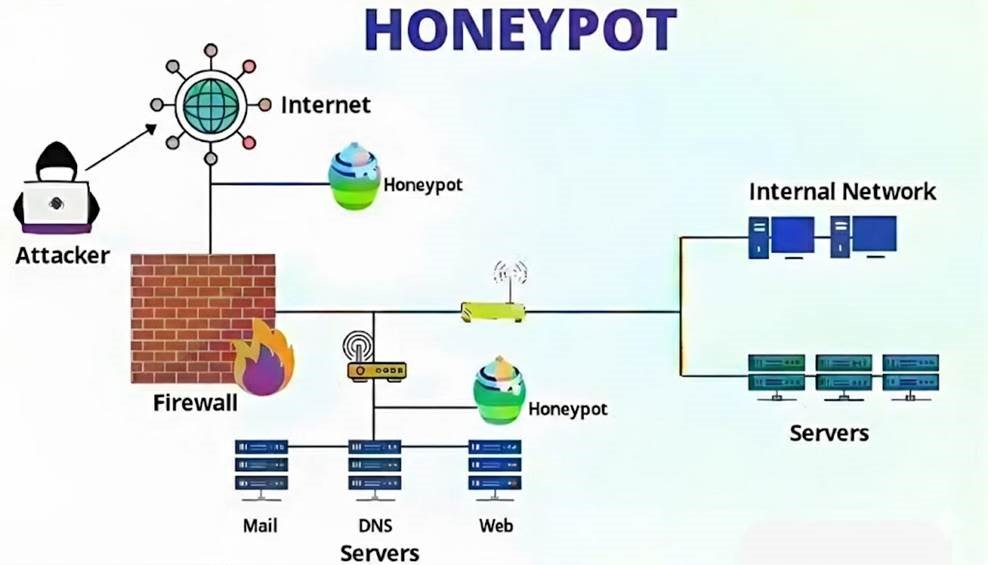

1. Honeypot: класична «банка з медом»

Це ваша класична приманка. Окремий сервер або база даних, яку ми спеціально залишаємо «привідчиненою».

Принцип. Пасивне очікування. «Ось вразливий SSH-порт, спробуй підібрати пароль».

Для чого це нам? Це ідеальна лабораторія. Ми збираємо логи, дивимося, якими інструментами користується атакувальник, і збагачуємо свої бази сигнатур.

Реалії. Досвідчений хакер розпізнає типовий Honeypot за 5 хвилин. Якщо пастка стоїть осторонь реальної інфраструктури, вона просто збирає «шум» від ботів, поки реальна атака йде повз.

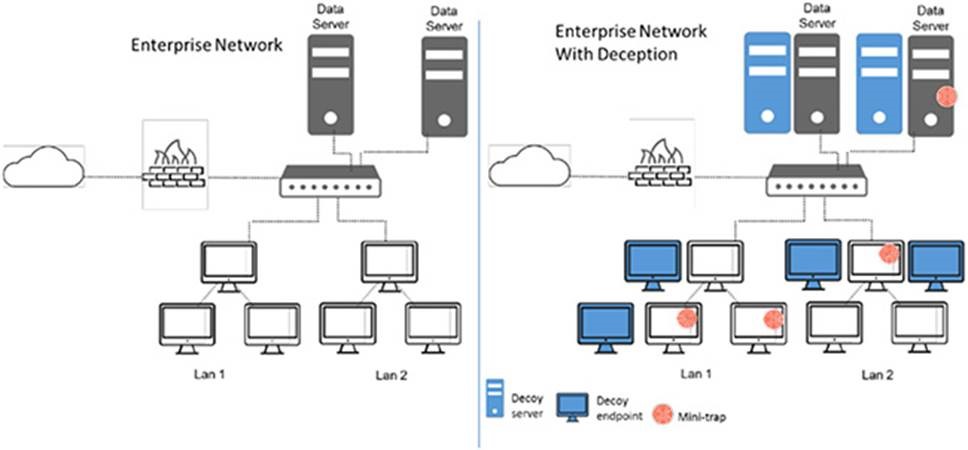

2. Deception Technology (DDP): створення ілюзорної реальності

Це вже вищий пілотаж. Ми не просто ставимо пастку, ми перетворюємо всю мережу на цифровий лабіринт.

Принцип. Активне заплутування. Ми інтегруємо тисячі фейкових об’єктів безпосередньо в робоче середовище.

Склад гри. Тут не тільки сервери. Це Honeytokens – фейкові адмінські паролі в пам’яті робочих станцій, «соковиті» записи в Active Directory, підроблені ключі доступу до хмари.

Результат. Хакер думає, що він просувається по мережі (Lateral Movement), але на кожному кроці він взаємодіє з дезінформацією.

Чому ринок ігнорує «одиночні пастки» та масово переходить на Deception?

Якщо ви подивитеся на звіти Gartner або Forrester за останні пару років, ви побачите чіткий тренд: класичні Honeypots залишаються іграшкою для ресерчерів, тоді як корпоративний сектор масово інвестує в Distributed Deception Platforms (DDP).

Ось 3 причини, чому топові компанії (від Fintech до Military-tech) обирають саме цей шлях:

1. Економіка «Помилкових спрацювань» (False Positives)

Головний біль будь-якого сисадміна чи SOC-аналітика – тисячі сповіщень від IDS/IPS, 99% з яких є «білим шумом». Deception вирішує це радикально: оскільки в децептивній мережі немає легітимних користувачів, будь-який запит до фейкового об’єкта -це 100% інцидент. Компанії обирають Deception, бо це дозволяє команді безпеки фокусуватися на реальних загрозах, а не витрачати життя на розбір логів.

2. Протидія Lateral Movement (Горизонтальному переміщенню)

Сучасний хакер не біжить одразу до сервера з грошима. Він «озирається» по сторонах: сканує мережу, шукає вразливі робочі станції, дампить пам’ять.

- Honeypot – одна точка в мережі. Її легко оминути.

- Deception – це «туман війни». Куди б хакер не кинув свій запит (nmap, arp-scan, net view), він отримує сотні відповідей від фейкових вузлів. Компанії обирають це, бо Deception робить розвідку всередині мережі неможливою.

3. Виявлення «безфайлових» атак та Inside-загроз

Антивірус не допоможе, якщо адмін-зрадник або хакер з легітимними правами (отриманими через фішинг) починає копіювати базу даних. Deception підсовує йому Honeytokens – привабливі файли passwords.xlsx або ключі доступу до хмари, які лежать прямо на робочому столі. Як тільки зловмисник відкриває такий файл він одразу «світиться» на радарі. Це єдиний надійний спосіб зловити того, хто вже має ключі від ваших дверей.

Статистика невблаганна: середній час виявлення прихованої атаки (Dwell Time) без систем Deception складає близько 150-200 днів. З впровадженою платформою децепції цей час скорочується до кількох годин.

Deception – це не про «красу гри»

Deception про ROI (повернення інвестицій). Замість того, щоб роздмухувати штат аналітиків, компанії купують систему, яка працює як ідеальний фільтр: вона мовчить місяцями, але якщо вона «закричала» – значить, у вас у мережі справжній ворог, і ви знаєте про це миттєво.

То ж все просто: Honeypot – це як мишоловка в кутку, тоді коли Deception – підлога під напругою в усьому будинку. Саме тому професіонали обирають друге.

А що обираєте ви?